常時SSL化とは?設定の手順や確認方法・注意点をチェック

常時SSL化が必要だと聞いたことはあるけれど、常時SSL化とは何を指し、具体的にどのような手順が必要なのかわからないという人は多いのではないでしょうか。全ページに暗号化通信を導入する「常時SSL化」は、今やWebサイトの標準となりつつあります。しかし常時SSL化の作業にあたってはいくつかの注意が必要で、不備があると警告が表示されてしまうことがあります。今回は、常時SSL化について必要性やメリット・デメリット、手順や注意点を紹介します。

WebMedia参考記事

【EV認証とは】取得方法や企業認証との違い・確認方法を紹介

https://www.itra.co.jp/webmedia/what_is_ev_ssl.html

近年はWebサイトをSSL化する企業が増えています。SSLについて調べていくと、認証の厳格さによってSSLに必要なSSL...

ハイブリッド型受講を可能に。医療団体に特化した研修管理システム。

https://manaable.com/

manaable(マナブル)は、利用ユーザー数25万人を突破した医療団体向け研修管理システムです。会員や研修から決済・受講・アンケートまで、研修管理に必要な機能を網羅。あらゆる業務の一元管理を可能にしたシステムだからこそ、お客様に合わせた革新的で最適な研修体制をご提供します。

目次

- 常時SSL化とは?

- 常時SSL化の必要性の高まり

- 常時SSL化のメリット

- 常時SSL化のデメリット

- 常時SSL化の手順

- 常時SSL化の注意点と対処法

- 常時SSL化の今後

- 常時SSL化の混合コンテンツのブロックはいつから?

- まとめ

常時SSL化とは?

常時SSL化とは

Webサイト全体にSSLを導入することを「常時SSL化」といいます。Webサイトの一部だけにSSLを導入することは常時SSL化とは呼びません。

SSLとは

SSL(Secure Sockets Layer)とは、インターネットのブラウザとサーバー間などの通信内容を暗号化してセキュア(安全)にする仕組みです。インターネットに送信するログイン情報などの個人情報が悪意のある第三者によって盗聴・改ざんされたり、特定のWebサイトになりすましたフィッシングサイトに個人情報を盗まれるといった被害を防ぐ役割があります。SSLにはSSLサーバー証明書と呼ばれる電子証明書が必要です。

非SSL対応のWebサイトのURLは「http://」で始まります。このHTTP(HyperText Transfer Protocol)は、ユーザーがブラウザで特定のWebサイトを開いて(=リクエスト)、サーバーがブラウザにWebサイトを表示させる(=レスポンス)というインターネット上の通信のことを指します。しかしこのHTTP通信では、通信する内容が暗号化されず、第三者に盗み見される可能性があります。こういった盗み見などの悪意ある攻撃から守るために、SSL化によって通信内容を暗号化したのが、HTTPS(HyperText Transfer Protocol Secure)通信となります。

よく使われる例ですが、郵便で例えると、HTTP通信は、はがきでの郵送です。はがきでの郵送では、誰でも内容を確認することがでてしまいます。一方HTTPS通信は、封筒などで包まれた封書で、受取人が開封しない限りは中身を確認することができません。このようにSSL対応がされたHTTPS通信の方がより安全であるということがわかります。

WebMedia参考記事

SSL/TLSとは?意味や仕組みを基礎からわかりやすく解説!

https://www.itra.co.jp/webmedia/ssl_website_security.html

「保護されていない通信」の表示があるWebサイトを見たときに、どうして警告が出ているのか、何がセキュリティ上危険なのかが...

SSLサーバー証明書とは

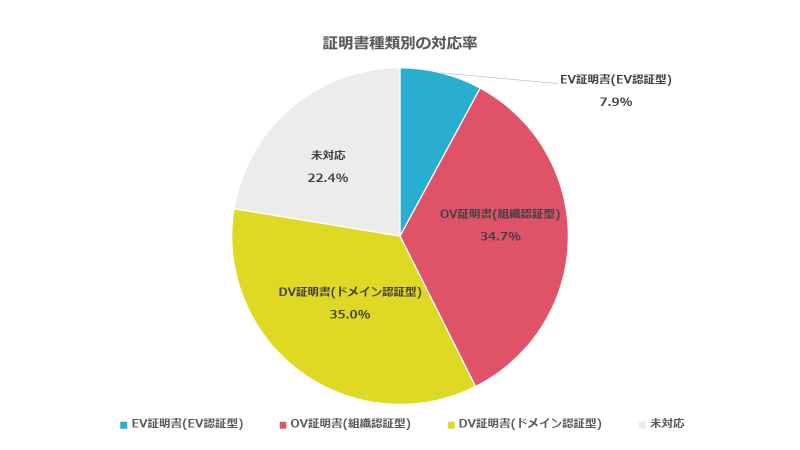

SSL(Secure Sockets Layer)サーバー証明書とは、Webサイトのドメインの実在を証明し、インターネットの暗号化通信を行う電子証明書です。SSLサーバー証明書は、ドメインの実在を証明する手続きの厳格さによって3つの種類に分けられます。Webサイトのドメインの実在を証明する「ドメイン認証」、企業や組織の実在性を証明する「OV(組織)認証」、実在性の証明を最も厳格に行う「EV認証」の3種類です。また、SSLサーバー証明書には、それぞれブラウザとサーバー間などの通信内容を暗号化するための鍵が含まれています。

WebMedia参考記事

【EV認証とは】取得方法や企業認証との違い・確認方法を紹介

https://www.itra.co.jp/webmedia/what_is_ev_ssl.html

近年はWebサイトをSSL化する企業が増えています。SSLについて調べていくと、認証の厳格さによってSSLに必要なSSL...

常時SSL化の必要性の高まり

常時SSL化対応をする企業は年々増えています。この普及率の増加と、非SSL化対応ページへのエラー表示の仕様変更が常時SSL化の必要性を高めてきました。今回は上場企業における常時SSL化の普及率と、Google Chromeの非SSL化ページの警告について紹介します。

常時SSL化の普及率

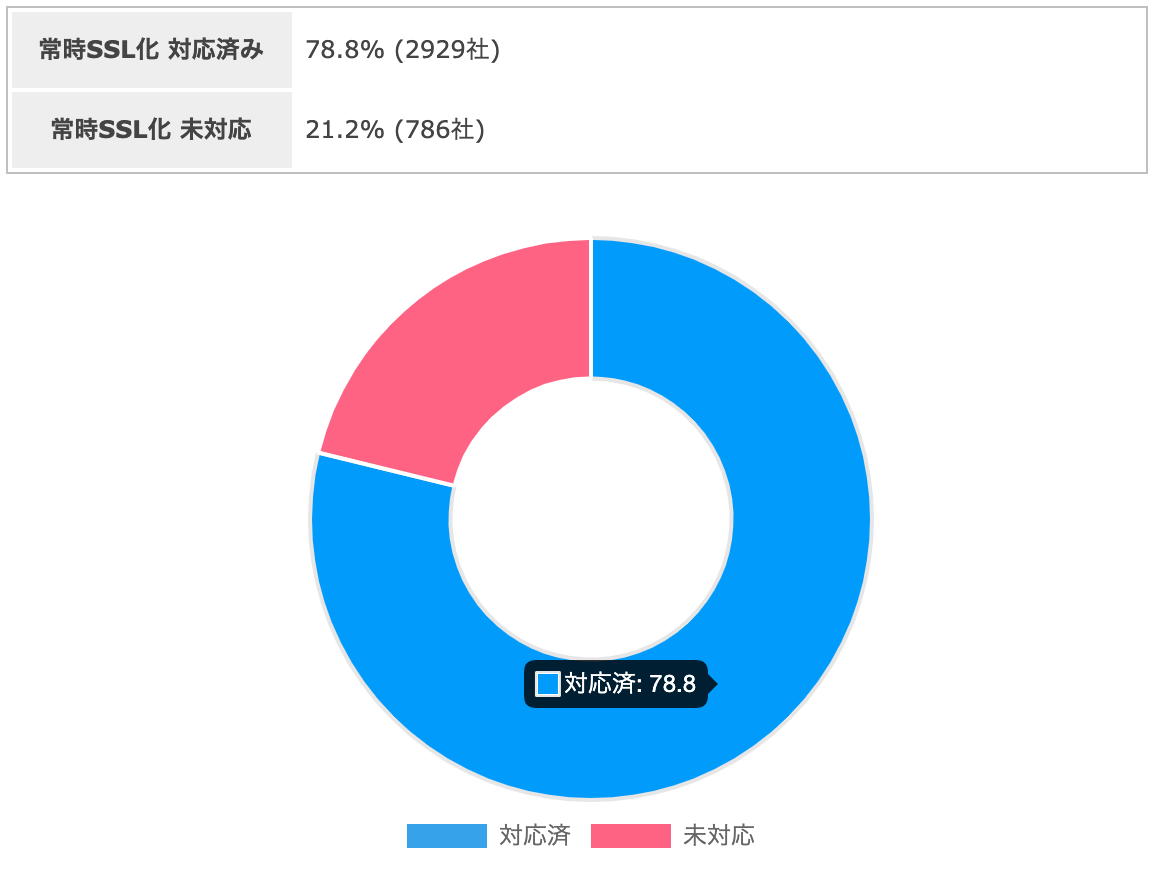

feedtailorの調査によると、2020年4月の日本の上場企業の常時SSL化対応率は、78.5%でした。この数値は毎月上昇しています。

常時SSL化 調査レポート 上場企業サイト対応状況(2020年04月版)

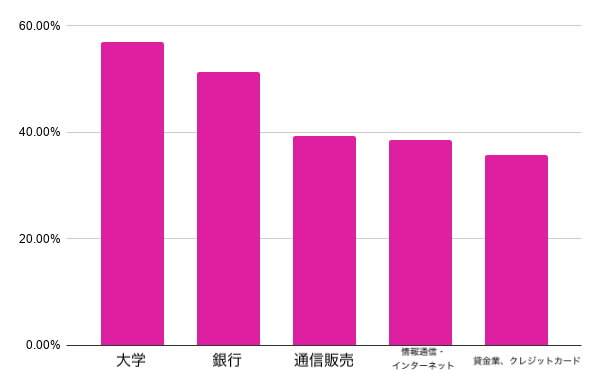

また一般財団法人日本情報経済社会推進協会(JIPDEC)の調査によると、業種ごとの常時SSL化の普及率では、大学が57.0%と半数以上の割合で常時SSL化対応を行っていることがわかりました。次に銀行が51.2%で、インターネットに関わる業種である通信販売は39.2%、情報通信・インターネットは38.5%、貸金業、クレジットカードは35.7%でした。

常時SSL/TLS化調査レポート|企業サイト対応状況 | JIPDEC

常時SSL化はまだ常識と呼べるまで普及しているわけではありませんが、規模が大きく個人情報を扱う業種をはじめとして、今後常時SSL化の必要性はより高まるでしょう。

WebMedia参考記事

【最新】上場企業の常時SSL化普及率は77.6%|高まる常時SSL化対応の必要性

https://www.itra.co.jp/webmedia/rate-of-aossl.html

2020年2月末のfeedtailorの発表によると、全国の上場企業の常時SSL化対応率は77.6%で、先月の調査結果よ...

非SSL対応ページのエラー表示

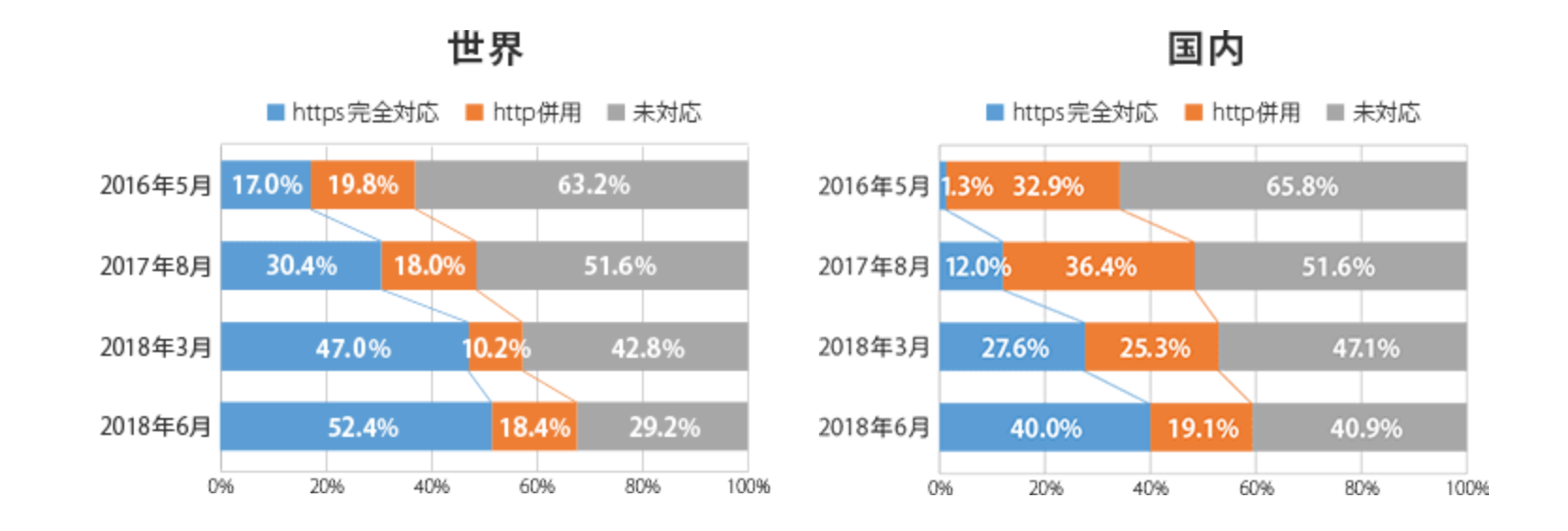

非SSL対応のページに警告表示が出てしまうという点からも、常時SSL化の必要性は増しています。2018年7月にリリースされた「Google Chrome 68」が、非SSL対応のページに警告表示を出すという仕様変更を行いました。そのため、多くのWebサイトが常時SSL化への対応を迫られ、2018年は常時SSL化のWebサイトが増加しました。

A milestone for Chrome security: marking HTTP as “not secure”

株式会社あとらす二十一の調査では、2018年3月時点では27.6%であった日本企業の常時SSL化対応(https完全対応)率は、6月の調査で40.0%まで上昇しています。これは非SSL化対応ページの警告表示への危機感の高まりによる結果とされています。

世界・国内主要企業 常時SSL対応調査 2018年6月版|あとらす二十一

常時SSL化のメリット

では、常時SSL化をするメリットは何でしょうか。今回は常時SSL化対応によってもたらされる主な4つのメリットを紹介します。

SEO対策になる

常時SSL化を行うことでGoogleからの評価が上がり、常時SSL化に対応していないWebサイトに比べて検索順位が優遇されます。この検索順位の優遇は2014年8月にGoogleが発表した仕様変更です。この仕様変更は、Webサイトの検索順位を決定する要素にWebサイトがSSL化対応していることを含めるというものです。しかし、今後は常時SSL化が当たり前の時代になってきます。その時には逆に「常時SSL化をしていないと評価が下がる」ということになる可能性もあるので、ご注意ください。

HTTPS をランキング シグナルに使用します(ウェブマスター向け公式ブログ)

セキュリティが高くなる

SSL化を行うことで、Webサイトのセキュリティを強化することができ、暗号化通信による盗聴・改ざんの防止やなりすましの防止ができます。また、Webサイトの一部だけでなく全ページにSSL化を行うことで、Cookieの盗聴を防ぐことができます。

常時SSL化対応でCookieの盗聴を防ぐ

常時SSL化対応を行うことで、WebサイトのCookie情報の盗聴を防げます。HTTPS化が一部のページのみでHTTP通信のページが残っている場合、これらのページを行き来したユーザーのCookie情報が漏洩してしまう危険があります。常時SSL化に対応すれば、このようなHTTP通信とHTTPS通信の混合が起こらないため、Cookie情報が悪意のある第三者に見られることはありません。

WebMedia参考記事

個人情報を自動保存?!Cookieとセッションとは?

https://www.itra.co.jp/webmedia/cookie-session.html

Webサイトにアクセスした際に、Cookieの利用について同意を求める表示が出るのを見たことはありませんか? Cooki...

通信内容の暗号化で盗聴・改ざんを防ぐ

SSLサーバー証明書を発行することで、ネットワーク上の通信内容が暗号化されます。そのため、悪意のある第三者は通信内容を盗み取ることができなくなります。

実在性の確認でなりすましを防ぐ

SSLサーバー証明書を発行することは、特定のWebサイトになりすまして個人情報を盗むフィッシング詐欺の対策になります。なぜなら、OV認証やEV認証は企業に対して電話で申請の意思確認を行っているので、偽物のフィッシングサイトはこれらの認証を受けることができないからです。SSLサーバー証明書で暗号化通信を行い、所有者の実在性を証明していれば、本物に似せたフィッシングサイトが登場しても、ユーザーは認証の有無やレベルの違いで本物のWebサイトを見分けられるようになります。そのため、SSLサーバー証明書はなりすましの被害を防ぐことができるのです。

通信速度が上がる

常時SSL化対応によって、ネットワーク通信における情報を圧縮したHTTP/2という通信速度を上げる仕組みが利用可能になります。HTTP/2は、モバイルでのWebサイトの表示速度を上げるために開発された仕組みで、常時SSL化に対応していなければHTTP/2を利用することはできません。一昔前は常時SSL化を行うことで通信速度が下がるとされていましたが、HTTP/2の登場で、かえって常時SSL化が通信速度を上げるようになりました。

サイトアクセス分析の精度が上がる

常時SSL化対応によって、ユーザーのサイト内外での行動を正確に分析することが可能です。Google Analyticsでは、HTTPS化対応のページからHTTPS化非対応(HTTP通信)のページに遷移した際のリファラ(参照)情報が表示されません。リファラは、ユーザーがそのページにたどり着く前のページに関する情報です。

常時SSL化に対応していなければ、自社のWebサイト内のユーザーの行動はわからず、自社サイトにたどり着く前の常時SSL化対応のWebサイトを確認することもできなくなります。ユーザーのWebサイト内外での遷移情報はコンテンツやデザインの質の向上に役立ちます。常時SSL化を行えば、常時SSL化を導入している競合他社から自社へ流入したユーザーのリファラ情報を正確に表示することが可能です。

常時SSL化のデメリット

ここまで常時SSL化のメリットを紹介しましたが、もちろん全ページSSL化対応にはデメリットも伴います。では、常時SSL化における主なデメリットを3つ紹介します。

コストがかかる

常時SSL化には、多くのコストがかかります。例えば、SSLサーバー証明書の発行にも費用がかかります。SSLサーバー証明書を発行する認証局によっても違いますが、無料の証明書から有料の証明書まで、種類は様々です。さらに、社内にエンジニアがいないなどでSSLの更新作業ができない場合は、更新作業の外注コストも発生します。このようにSSLサーバー証明書の発行には、実在性の確認も含めて長期間の準備が必要とされるので、その分工数もかかります。

HTTPサイトからHTTPSサイトへの移行が必要

常時SSL化をする際には、WebサイトのURLの移行が必要です。一部のページをSSL化していた状態から常時SSL化対応を行った場合、HTTPS化したページと前のHTTP化のページがどちらも表示されてしまいます。このような事態を避けるため、リダイレクトの設定が必要です。このリダイレクトの設定は、常時SSL化したWebサイト自身だけなく、そのWebサイトのリンクを多く貼っている関連Webサイト(社内やグループ会社など)のURL変更時も必要になるので、求められる機会は多いはずです。リダイレクトの設定方法はこの後の「常時SSL化の手順」で紹介します。このように、常時SSL化には移行作業が必要になるというデメリットがあります。

SNSの集計がリセットされる

全ページSSL化を行うと、記事を投稿するメディアサイトなどで利用されるSNSのいいねやシェアボタンの集計がリセットされてしまいます。メディアサイトなどでは、SNSと連携していいねやシェアのボタンを連携し、数を表示しているWebサイトが多く存在します。しかし、HTTP通信でWebサイトを表示していた時期のSNSのシェア数やいいね数は、HTTPS通信への移行後に消えてしまいます。この集計のリセットへの対応策はありません。そのため、常時SSL化を行う際は早期の段階で対応しておくことをおすすめします。

常時SSL化の手順

では、実際にWebサイトの常時SSL化対応にはどのような設定が必要なのでしょうか。今回は、常時SSL化対応の手順を1つずつ紹介していきます。

サーバーを確認

まず、Webサイトのサーバーが常時SSL化に対応しているかどうかを確認します。レンタルサーバーの種類によっては、HTTPS通信に変更できないものがあります。自社のサーバーがHTTPS通信に対応しているかどうかを確認してみてください。

SSLサーバー証明書の発行

常時SSL化には、全ページにSSLサーバー証明書を発行する必要があります。Webサイトの一部にSSL化対応を行っていた場合は、発行済みのSSLサーバー証明書が有効かどうかを確認しましょう。常時SSL化の機会に、SSLサーバー証明書の種類を再検討することもおすすめです。

SSLサーバー証明書の発行方法に必要な手順は以下の通りです。今回はSSLサーバー証明書の中で最も審査が厳格なEV認証の取得方法を紹介します。

- 申し込み

- 書類提出

- 法的実在性確認

- ドメイン所有者情報照合

- 物理的実在性確認

- 電話での本人確認

- 証明書発行

- 支払い

上記の手順でSSLサーバー証明書を発行し、インストールを行ってください。

また、SSLサーバー証明書の取得方法はサーバー会社によって共有SSLと独自SSLの2つの種類がありますが、常時SSL化を行う際には、独自SSLでSSLサーバー証明書を発行します。共有SSLとは、サーバー会社が複数のWebサイトの所有者とドメインを共有してSSLを発行する方法です。共有SSLでは自社サイトのドメインでSSL化することができず、Webサイトの信頼性を高めるという目的が達成できないので、常時SSL化には共有SSLは使用しません。

WebMedia参考記事

【EV認証とは】取得方法や企業認証との違い・確認方法を紹介

https://www.itra.co.jp/webmedia/what_is_ev_ssl.html

近年はWebサイトをSSL化する企業が増えています。SSLについて調べていくと、認証の厳格さによってSSLに必要なSSL...

リンク置換

SSLサーバー証明書を全ページに発行したことでWebサイトのURLはHTTPS通信になっていますが、HTMLやCSSのソースコードに記入してある内部リンク・外部ファイルのURLはHTTPSに変更されていません。そのため、内部リンクや画像、JavaScriptといったWebサイトの外部ファイルのリンクをHTTPからHTTPSに変更する必要があります。

1つずつコード上でリンクのURLを変更するのは手間がかかってしまうため、「http」を「https」に一斉置換しましょう。一斉置換の方法は使用しているCMSやコードエディターによって異なるので、ご注意ください。例えば、WordPressを利用している場合には、プラグインである「Search Regex」を使用しましょう。「Search Regex」を利用すればすべてのリンクを一括置換することができます。また、AdobeのDreamweaverをご利用であれば、検索および置換から、外部ファイルのそれぞれのタグのリンクを一斉置換できます。

リダイレクト設定

リンクをHTTPS通信に変換したあとは、リダイレクトの設定が必要です。リダイレクトとは、HTTP通信のページへアクセスしたユーザーを強制的にHTTPS通信のページに飛ばすことです。常時SSL化を済ませた後に自分でHTTP通信のWebサイトのURLを入力してみて、正しくHTTPS通信のページにリダイレクトされるかどうかをチェックしてみましょう。

リダイレクト設定の必要性

リダイレクトは、ユーザーやクローラーを旧サイトから新サイトへと誘導するために必ず設定しなければなりません。

HTTPS通信のリンクを全て置換しても、これまで一部のページにのみSSL化を導入していたWebサイトを常時SSL化した場合は、HTTPサイトもHTTPSサイトも検索結果に表示されてしまいます。もとのHTTP通信のページを削除しなければ、あちこちでリンク切れを起こし、404エラーが表示されてしまうのです。せっかく常時SSL化に対応しても旧HTTPサイトも閲覧できてしまっては、セキュリティ強化の効果もなくなります。

しかし、ユーザーのブックマークやGoogleの検索エンジンからの流入など、古いHTTP通信のページにも長くアクセスされ続ける可能性もあります。そのためリダイレクトを設定し、HTTPサイトにアクセスしてきたユーザーを、正しくHTTPSサイトに誘導する必要があります。

リダイレクト設定の方法

特に旧ドメインのWebサイトは、SSLサーバー証明書の更新を忘れてしまうことが多いため、有効期限が切れていてエラーが表示されるというケースが見受けられます。

WebMedia参考記事

Webサイトリニューアル後のSEO対策!301リダイレクトの基本と設定方法

https://www.itra.co.jp/webmedia/301-redirect.html

Webサイトをリニューアルした際にURLが変更されたとき、リダイレクトの設定を忘れていませんか?使わなくなったURLを残...

各種ツール設定変更

最後に、Google系ツールなどのURLの変更が必要です。今回は、Google AnalyticsとGoogle Search Consoleの設定変更の方法を紹介します。

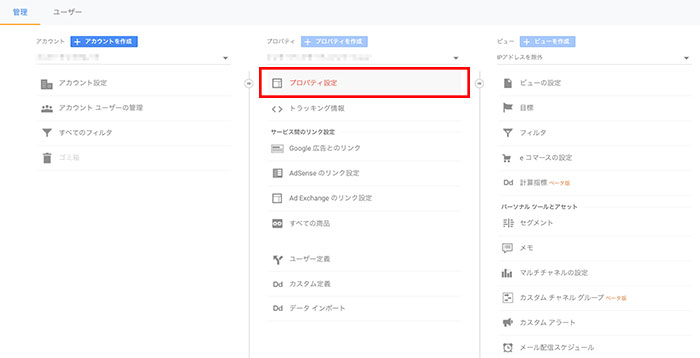

Google Analyticsの常時SSL化後の設定方法

Google Analyticsの場合、設定は2つだけです。

まず、Google Analyticsの歯車マークの左のサイドバーの下にある設定から、プロパティ設定をクリックします。

そしてデフォルトのURLのプルダウンから「https://」を選択します。

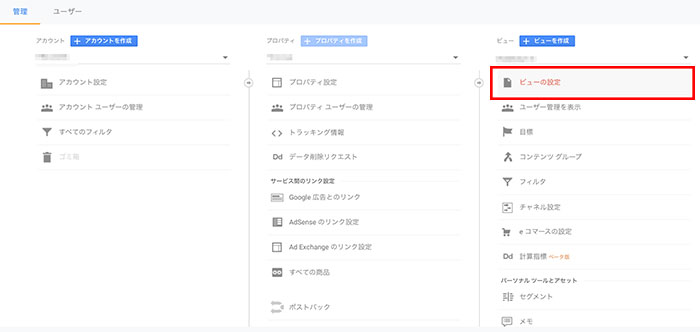

次に、同じく設定からビューの設定をクリックします。

プロパティ設定と同様に、デフォルトのURLのプルダウンから「https://」を選択します。

これでGoogle Analyticsの再設定は完了です。

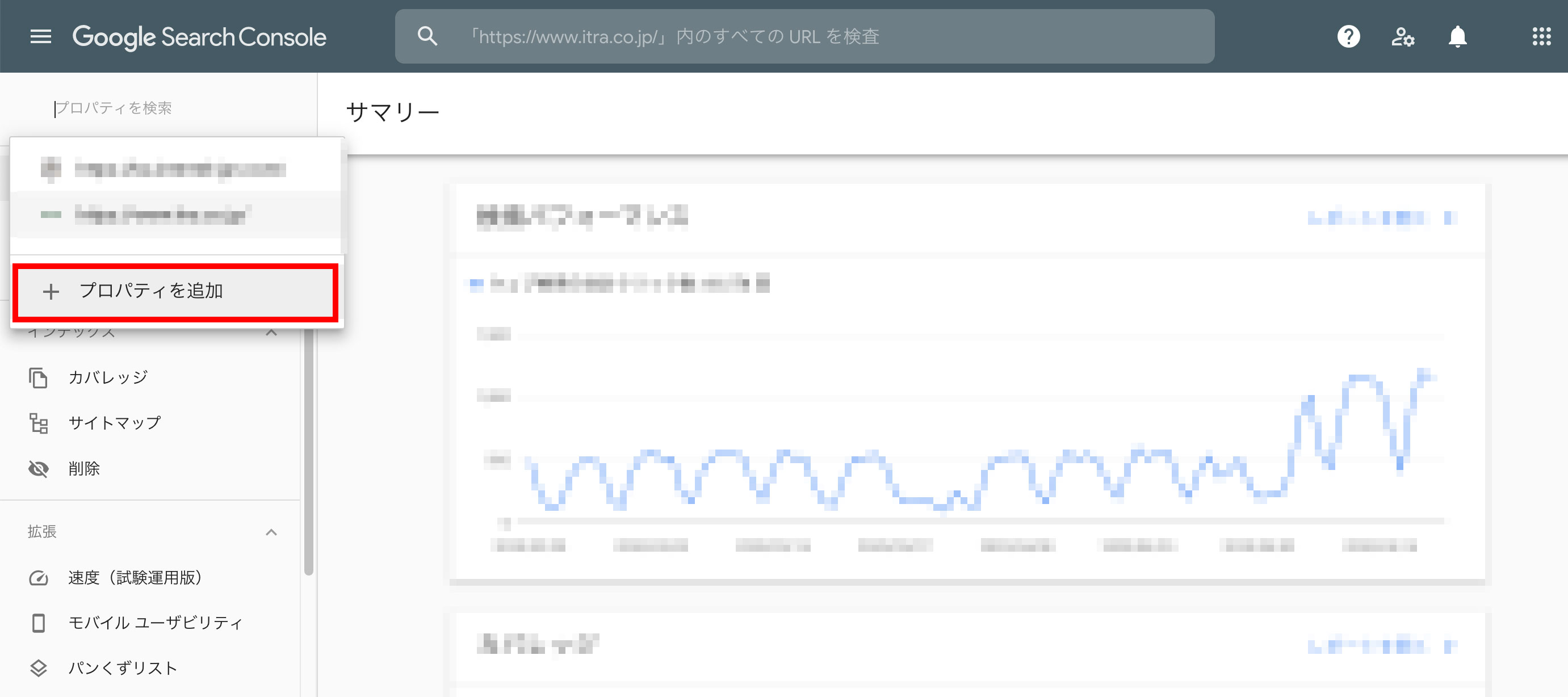

Google Search Consoleの常時SSL化後の設定方法

Google Search Consoleの場合は、「https://」のWebサイトを新規プロパティとして新たに再設定する必要があります。主に必要な設定は新規プロパティの追加だけですが、SEO対策としてWebサイトのサイトマップを登録している場合は、サイトマップも再設定する必要があります。

まず、HTTPS通信のWebサイトを新規プロパティとして追加します。設定方法は以下の通りです。

トップページ左上のプロパティのプルダウンを開き、プロパティを追加を選択します。

次に「https://〜」の常時SSL化したWebサイトのURLを「ドメイン」か「URLプレフィックス」に入力し、続行をクリックします。

新規プロパティを追加する際に、プロパティタイプの選択が求められます。この「ドメイン」と「URLプレフィックス」はそれぞれどのような違いがあるのでしょうか。

ドメイン

ドメインプロパティは2019年からの新機能です。ドメインプロパティはWebサイトのURLのうち、ルートドメインを一括でまとめて登録できます。例えば、ドメインプロパティをitra.co.jpに設定した場合、

- https://www.itra.co.jp/

- http://www.itra.co.jp/

- https://itra.co.jp/

- http://itra.co.jp/

以上のURLのデータがまとめて集計されます。WebサイトをHTTPS通信に変更した際には、ドメイプロパティで登録することをおすすめします。

URLプレフィックス

一方URLプレフィックスはこれまでの機能と同様に、ドメインプロパティでは区別をしない「https」通信か「https」通信かどうかの違いや、「www」の有無を別のURLとして認識します。そのため複数のURLを登録する必要があります。サブドメインのWebサイトのデータを別々に集計したい場合などにはプレフィックスで登録することが多いです。

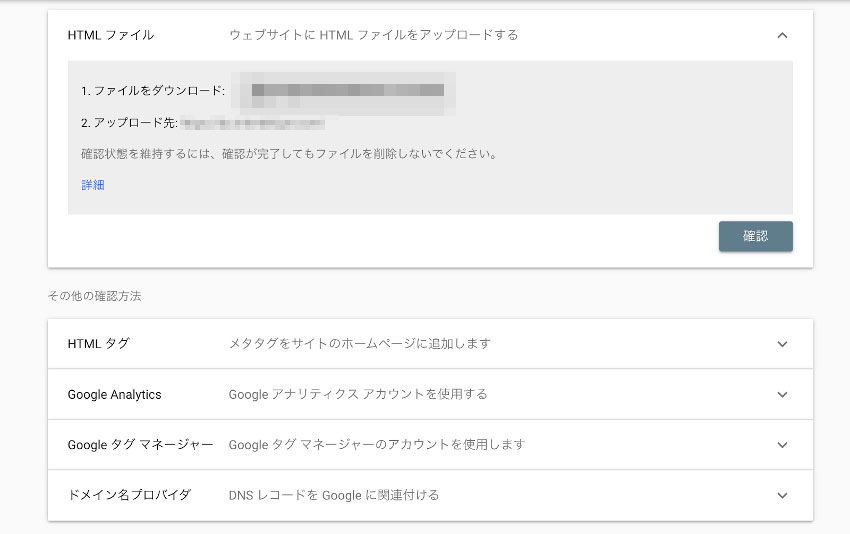

所有権の確認が必要になるので確認方法を選択し、指示に従い所有権の確認を行ってください。

左上のプロパティ一覧にHTTPS通信のWebサイトが追加されていれば完了です。

|

【コラム】Google Search Consoleにサイトマップを追加する 旧サイトでサイトマップの登録をしていた場合は、HTTPS通信のWebサイトのサイトマップを再び追加します。旧サイトで登録していたサイトマップを再度生成し、ルート直下にアップロードします。Google Search Consoleのインデックス内の「サイトマップ」の項目から、サイトマップ(XMLファイルなど)を追加します。 |

常時SSL化の注意点と対処法

これまで常時SSL化の手順について紹介してきましたが、常時SSL化の手順における注意点とその対処法を解説しますので、参考にしてみてください。

注意点① 混合コンテンツ

常時SSL化しているはずなのに、「セキュリティで保護されていない」「このページの一部が安全でないためブロックしました」などの警告が出てしまう場合、その原因はWebサイトの読み込んでいるコンテンツにHTTP通信のコンテンツが含まれていることにあります。

混合コンテンツ(mixed content)とは、HTTPS通信のWebサイトの画像やJavaScriptなどの外部ファイルを読み込む際のリンクがHTTP通信のままになっており、HTTPS通信のリンクとHTTP通信通信のリンクが混合していることを指します。この混合コンテンツがWebサイトの中に含まれていると、「セキュリティで保護されていない」などの警告が出てしまいます。この警告を完璧に回避するには、全ページのリンクを確認しなくてはなりません。

対処法① 事前に混合状態を解消する

常時SSL化のWebサイトに読み込まれるコンテンツは、すべてHTTPSのリンクで指定されている必要があります。しかし、膨大なソースコードの中からエラーになったHTTPのコンテンツを、FirefoxやGoogle Chromeなどの開発者ツールで1つずつ確認して修正することは大変な作業です。そのため、あらかじめリンクは相対パスやルートパスで記述し、HTTPの記述は含まないようにしておくことが重要です。

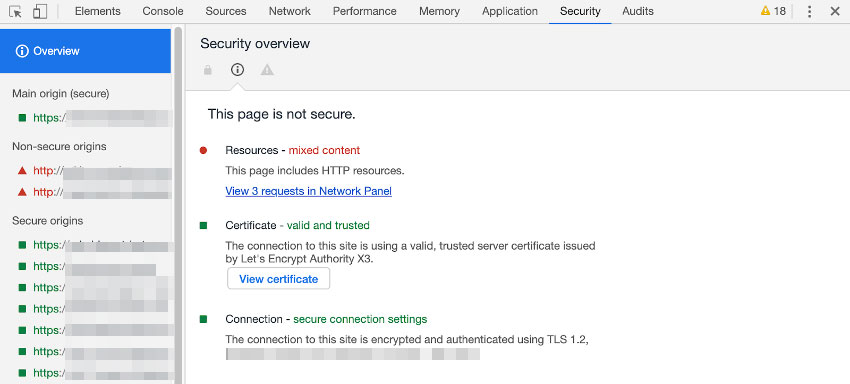

対処法② 開発者ツールで確認する

リンク相対パスやルートパスで記述していなかった場合、開発者ツールで混合コンテンツを探し、HTTPS通信に変更する必要があります。Google ChromeでF12を押して開発者ツールを開くと、以下のような項目が出てきます。ページ上部のタブで「Security」をクリックすると、どのコンテンツがHTTP通信であるかを確認できます。

注意点② 複数サブドメインの運用

サブドメインを使って複数のWebサイトを運営している場合には、費用が高くなるので注意が必要です。SSLサーバー証明書は原則としてドメイン単位、つまり1ドメインに対して1つの証明書の発行が一般的です。そのため、運用しているサブドメインの数だけSSLサーバー証明書の契約が必要になり、ライセンスコストもかさみます。

たとえば、以下のようにサブドメインで複数のページを運営している場合、

| www.xxxx.co.jp | お客様向けサイト |

| corp.xxxx.co.jp | IR向けサイト |

SSLサーバー証明書は2つ分の契約が必要です。

対処法① ワイルドカードSSLを検討

サブドメインで複数のページを運用している場合には、Webサイトの常時SSL化に伴う手間やコストを削減するために「ワイルドカードSSL」がおすすめです。

ワイルドカードSSLとは、サブドメインを *(アスタリスク)で指定できる証明書です。そのためサブドメインのページがいくつあっても、1通の証明書で常時SSLを適用できます。 有効期限の管理や更新手続きの手間も一度で済むだけでなく、全体的にコストを抑えられます。また、証明書導入後にサブドメインを追加することも自由です。

対処法② マルチドメインSSLを検討

もしも運営しているサブドメインのページが1〜3つ程度なら、「マルチドメインSSL」の導入を検討してみるのも良いでしょう。マルチドメインSSLはSANs(Subject Alternative Names)証明書とも呼ばれ、一通で複数のドメインに適用することができる証明書です。ワイルドカード証明書は複数のサブドメインに対して利用できる一方で、マルチドメイン証明書はサブドメイン以外のドメイン名も利用可能です。

ワイルドカードSSLとマルチドメインSSLは、SSLサーバー証明書の認証局によって取り扱いがなかったり、商品としての仕様が少しずつ異なります。またレンタルサーバーによっては、通常のSSLサーバー証明書以外設置不可という場合もあるので、事前にWeb制作会社にご相談ください。

常時SSL化の今後

常時SSL化は簡単にできることではありませんが、今後、セキュリティの強化やWebサイトの信頼獲得のために企業の責務となるでしょう。また、常時SSL化の必要性を高める仕様変更が2020年2月に予定されていました。このようなGoogleの仕様変更による後押しもあって、企業はWebサイトの常時SSL化を迫られています。

常時SSL化の混合コンテンツのブロックはいつから?

2019年10月にGoogleは、2020年2月リリースの「Google Chrome 81」から混合コンテンツのあるWebサイトをブロックし、正常に表示しなくすると発表しました。この仕様変更は、自動でブロックする混合コンテンツの種類を増やし、ユーザーのプライバシーとセキュリティを守るために行われます。

これまでのブラウザでは、JavaScriptやページ内にページを追加して画像や動画を表示するiframeタグなどの混合コンテンツは、デフォルトでブロックされていました。ところが画像・音声・動画の読み込みは許可されていたために、画像などの情報の改ざんによるリスクがありました。そこで「Google Chrome 81」ではHTTP通信のコンテンツを自動でブロックすることで、Webサイトのセキュリティをより強化しようとしました。

ただし2020年4月の発表によると、この混合コンテンツをブロックする「Google Chrome 81」の仕様変更は「Google Chrome 84」以降に延期されました。

No More Mixed Messages About HTTPS

まとめ

今回は、常時SSL化について、基本からメリット・デメリットから手順や注意点まで紹介しました。常時SSL化の普及率は日々高まっており、Webサイトの信頼を獲得するためにも適切な常時SSL化は企業にとって急務です。注意点を確認しながら常時SSL化に対応して、よりユーザーにも検索エンジンにも信頼されるWebサイト制作を目指しましょう。

この記事の著者

ITRA株式会社

官公庁や大手企業を中心とした大規模なWebサイトを総合的にプロデュースするWeb制作会社。デザインからシステム、サーバーまでWebサイトに関わるお客様の悩みを解決します。

初めて使う人にも使いやすく、セキュリティレベルの高いCMSパッケージ「iCMS」

詳しくはこちら